Table of Contents [expand]

最終更新日 2024年03月20日(水)

SSO は Heroku Teams および Heroku Enterprise の顧客にのみ提供されています。

Azure AD は、Active Directory (AD) で Heroku へのシングルサインオン (SSO) ユーザーログインを提供するための ID プロバイダー (“IdP”) として機能できます。

Heroku では、通常であれば別のアカウントとログインを必要とする認証サービスを製品に提供するために企業や会社で広く使用されている標準である SSO が SAML 経由でサポートされます。

Heroku で SSO を使用するように Active Directory を設定するには、約 15 分かかります。Azure と Heroku Web インターフェースに関連する主なステップは 2 つあります。

ステップ 1: ID プロバイダー (IdP) 側 (Azure AD Directory) を設定する

管理者は、Azure Portal にログインし、Active Directory を参照して Heroku での SSO を有効にするディレクトリを選択します。

ディレクトリ用の SAML アプリケーションを作成および設定する

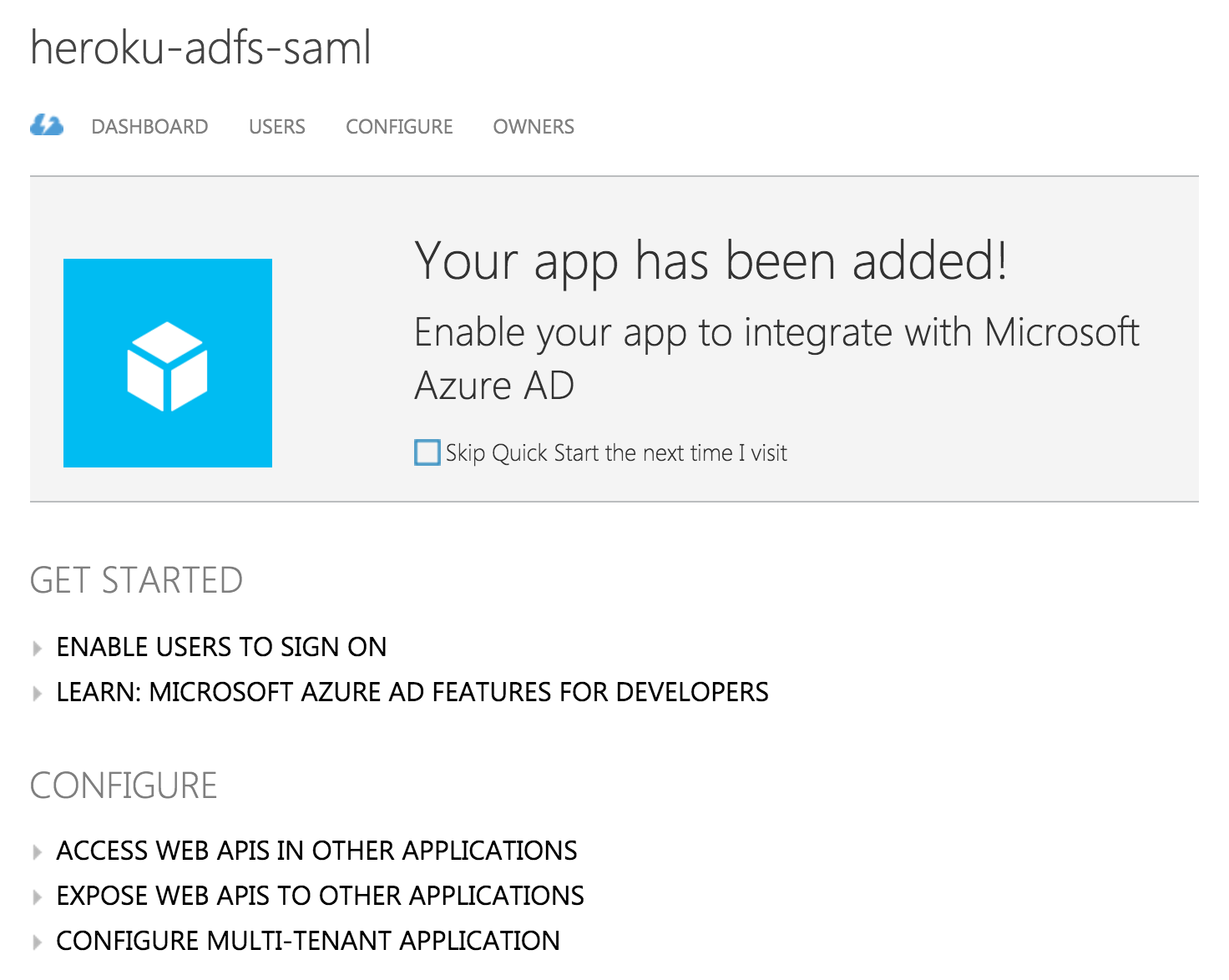

- [

アプリケーション] に移動します。 - フッターメニューから [

追加] を選択します。 Add an application my organization is developing(組織で開発しているアプリケーションを追加する) を選択します。- アプリケーションに名前を付け、

Web application and/or Web App(Web アプリケーションか Web アプリ、またはその両方) を選択します。 - チームまたはアカウントの [

設定] ページで提供された情報を使用して、SSO 構成のアプリのプロパティを入力します。 a. サインオン URL: 「Heroku ログイン URL」を入力します。b. アプリ ID URI: 「ACS URL」を入力します。 - アプリを追加したら、[

ユーザーのサインオンを有効にする]に進みます。 - “FEDERATED METADATA DOCUMENT URL” をコピーし、その URL を新しいブラウザウィンドウに貼り付けます。ファイルをローカルマシンに保存します。この文書は後で必要になるため、忘れにくい場所に保存してください。

ステップ 2: サービスプロバイダー側 (Heroku) を設定する

- Heroku Web インターフェースで、チームまたはアカウントを選択します。

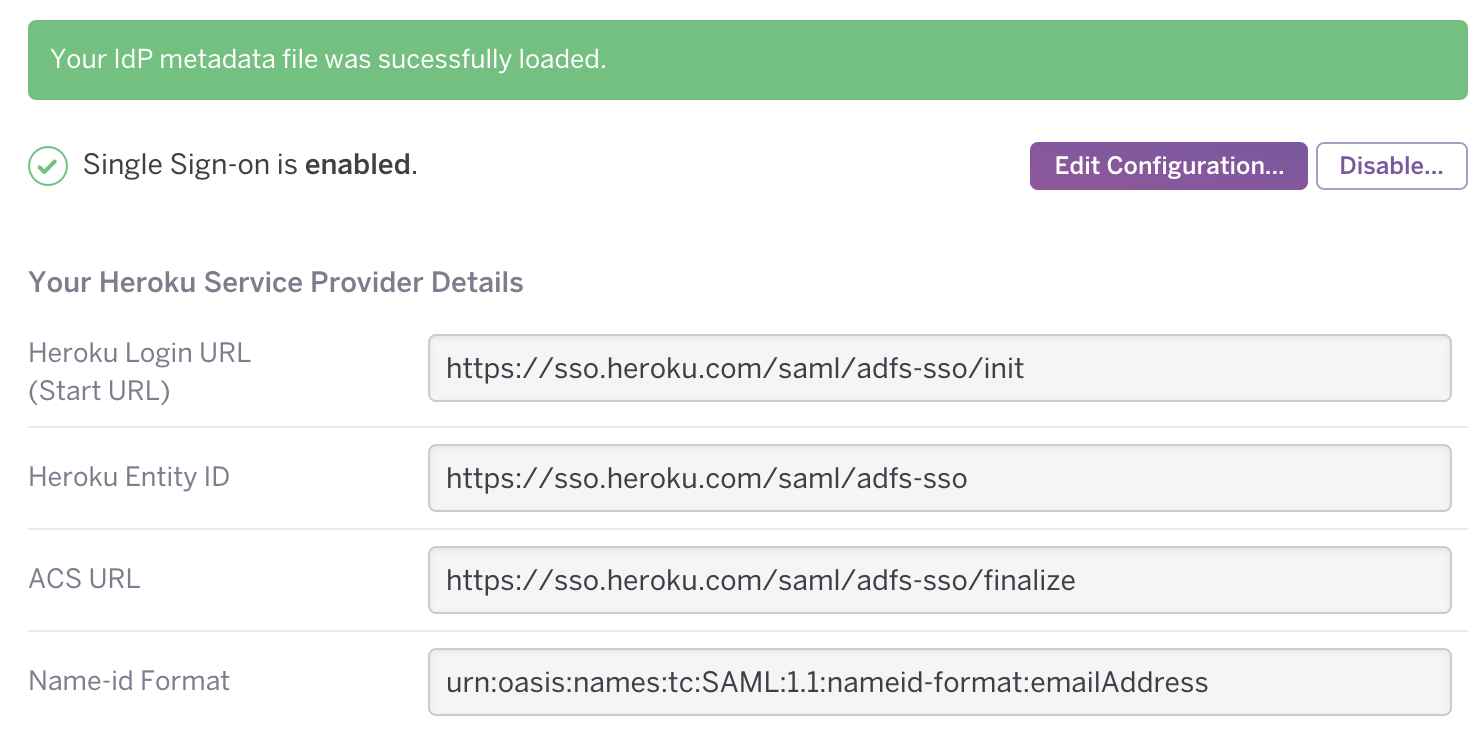

Settings (設定) タブで、フェデレーションメタデータドキュメントの XML ファイルをアップロードします。

以上で、SSO が Azure IdP を通して Active Directory ユーザーに対して有効になりました。Heroku ユーザーは、設定した「Heroku ログイン URL」で Azure 資格情報を使用してログインできるようになりました。